Less-46

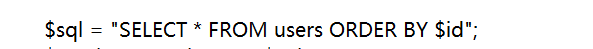

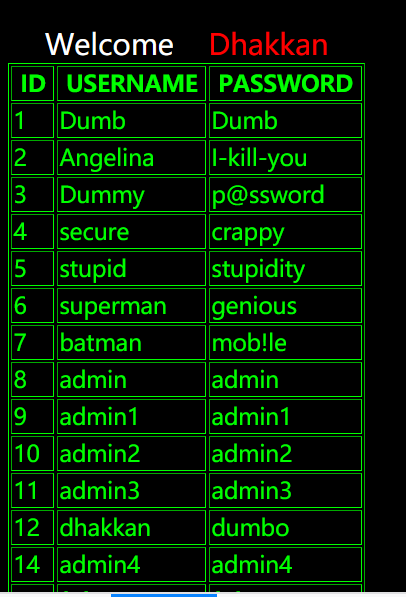

order by 注入

从题目看出与order by有关。

而且参数也换成了sort。

输入后,出现一个表格。

尝试sort=1 asc和sort=1 desc,分别显示升序和降序的表格,说明此处是注入点,即注入点在order by后的参数中,

了解一下order by怎么注入?

order by 后面的数字可以作为一个注入点,我们尝试报错注入成功。

Less-47

加单引号即可。

Less-48

没有报错的,采用时间盲注成功。

Less-49

加单引号即可。

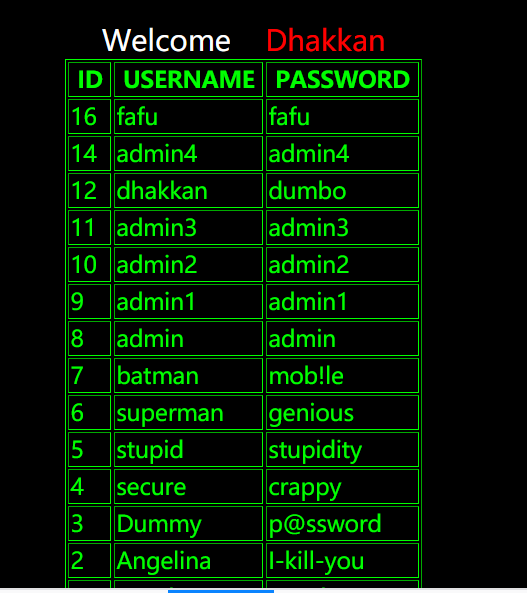

Less-51~53

排序堆叠注入。

eg:

小结

靶场到这边就刷完了,来小小总结一下。

漏洞类型

漏洞类型分为两种:字符型,数字型。

判断是否存在sql注入

最经典的:加单引号,无论是字符型还是数字型都会报错,页面显示异常。

字符型:通过and’1’=’1 和and’1’=’2

如果第一个页面显示正常,第二个无正常显示,则存在字符型sql注入,因为sql语句可以被执行,程序没有对敏感字符过滤。

数字型:1=1 和1=2进行判断,同上。

注入手法

工具注入:最省力,sqlmap可以快速爆出数据,但缺点是大多数时候即使存在sql注入,也爆不出来。

还有写python盲注脚本。

手工注入:联合查询注入

报错注入(三种方法)

盲注(布尔盲注,时间盲注)

堆叠注入(加;再多构造一句sql语句注入)

二次注入(通过创建同名加特殊字符加过滤实现对原用户的密码进行修改)利用相关修改密码sql语句。

双写大小写绕过注入

写入一句话木马

双服务器过滤(通过&再构造一个参数绕过)

宽字节注入

这里只是一个大概,感觉刷靶场花费的时间感觉还是太长,没有适应这种学习方式,也仅仅是刚刚开始,希望后续的学习能逐渐提高…