进入攻防世界的学习

view_source

f12查看源码就有flag。

robots

robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。

当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;

如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。

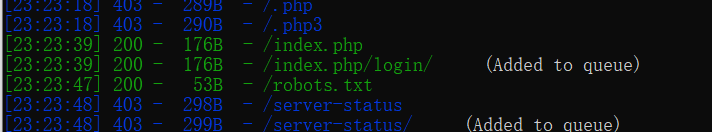

扫目录脚本dirsearch(项目地址:https://github.com/maurosoria/dirsearch)

还有要用python3以上的版本。

不用一分钟,就发现了一个robot.txt文件,访问,获得flag路径,再次访问,获得flag。

backup

常见的备份文件后缀名有: .git .svn .swp .svn .~ .bak .bash_history

用扫目录脚本(同robots题目),发现有备份文件即可找回。

cookie

刷新页面,发现有一个cookie.php,访问,查看http 响应就有flag。

disabled_button

初步了解前端知识,f12审查元素,删除字段disabled=””即可,绕过前端验证和upload第一关的方法类似。

weak_auth

弱口令密码爆破,使用burp进行爆破即可。

simple_php

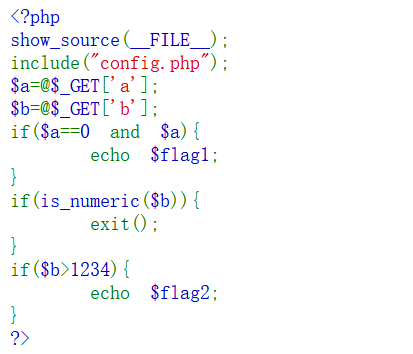

原理—php弱类型比较

审计代码,发现flag由flag1和flag2组成,先对第一个if语句分析,

a==0 并且$a的值要存在,才能返回true 执行echo $flag1

由于php弱类型比较,所以令a=a时,a==0返回true,且$a返回true,如果令a=0,则会导致$a返回false。

第二个if语句,is_numeric检测变量是否为数字或数字字符串,是返回true,不是返回false

在字符串与数字进行比较时,会转化成同类型再比较(php弱类型比较,较不严格),会使b=1235a转化成1235再与1234进行比较。

可以参考文章https://www.php.net/manual/zh/types.comparisons.php

get post

使用hackbar进行post方式提交参数,在url进行get方式提交参数。

xff_referer

必须要知道消息报头的一些知识。

HTTP请求报文–消息报头

Accept-Language:浏览器可接受的语言。

Cookie(小饼干):HTTP请求发送时,会把在该请求域名下的所有cookie值一起发送给web服务器。就像我们在网页登陆时,账户已经存在。

Content-Length:请求的内容长度。

Content-TyPe:请求的内容对应的MIME信息,也叫互联网媒体类型

Host:指定请求的服务器的域名和端口号。

User-Agent:User-Agent的内容包含发出请求的用户信息。

Referer:表示当前是从哪个页面上的链接触发的。

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项

HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的。

使用burp先添加ip地址,再添加refer值。

webshell

使用蚁剑连接一句话木马即可。

command_execution

这是一道简单有关ping命令执行恶意代码题,没有任何过滤机制。

直接ip地址接命令执行语句。

随便使用一个拼接符执行命令即可,这里有关命令执行的语句可以回看dvwa靶场的命令执行。

127.0.0.1|find -name "flag.txt"

这里找不到文件的时候,需要一级一级访问目录寻找flag。

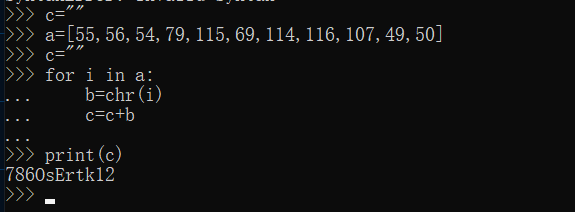

simple_js

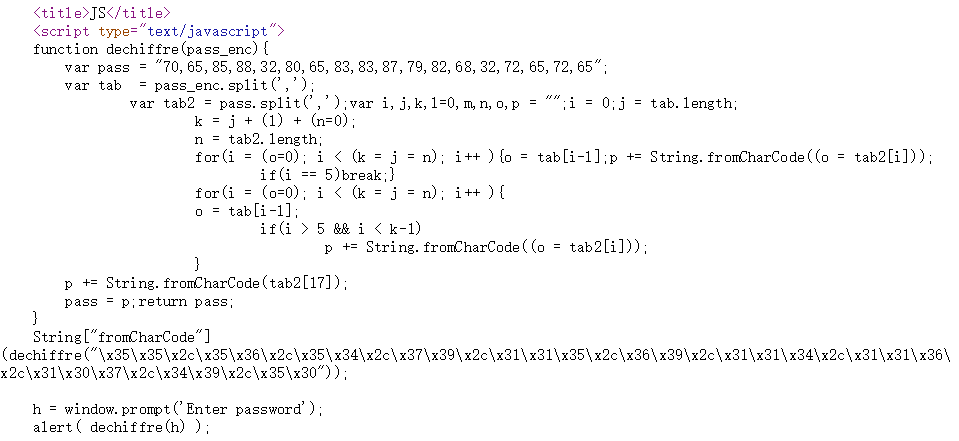

这是一题有关javascript的代码审计。

看到最后一句不管输入什么密码,都会跳出假密码,真密码位于fromCharCode。

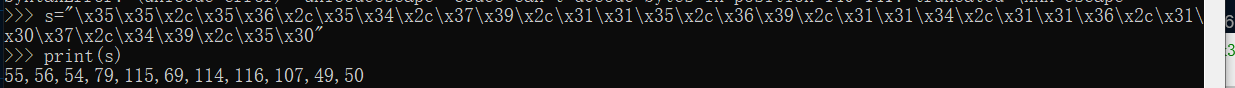

编码为base16,先使用python处理获得数组,再将数组分别进行ascii处理。

获得的为flag的内容。